Dans ce nouveau chapitre, vous découvrirez l’un des protocoles de tunnellisation les plus utilisés, IPsec (Internet Protocoles Security), standard de l’IETF. Grâce à lui les données transitant d’une entreprise à une autre, le feront en toute sécurité. Allez, c’est parti.

Choisissez IPsec pour créer vos tunnels

Il existe de nombreux protocoles permettant la tunnellisation des données (PPTP, L2TP, PPP,...), mais nous n’en étudierons ici qu’un seul : IPsec.

Vous vous demandez, pourquoi ne pas les voir tous, et pourquoi celui-ci en particulier. Il y a trois raisons à cela :

La première est que pour comprendre comment fonctionne un protocole de tunnellisation, n’en étudier qu’un sera suffisant. Je vous incite, évidemment, à vous renseigner quand même, sur les autres.

La deuxième est qu’IPsec est l’un des protocoles les plus utilisés aujourd’hui. De plus étant conçu à la base pour IPv6, il sera, à coup sûr, de plus en plus utilisé dans le futur.

La troisième est qu’IPsec fonctionne aussi en mode transport un peu comme SSH. Vous pourrez donc l’utiliser pour d’autres besoins que la tunnelisation.

Voyons comment IPsec fonctionne.

Créez un tunnel avec IPsec

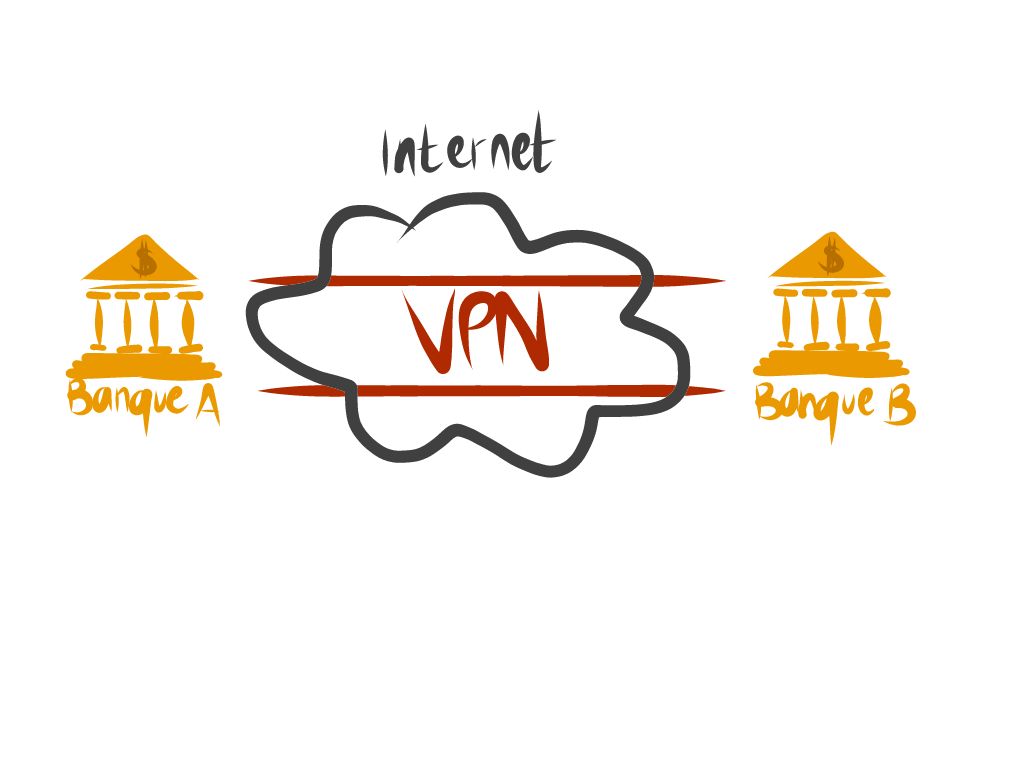

Prenez donc un exemple concret. Votre entreprise, une banque par exemple, vient de racheter une nouvelle banque et souhaite l’intégrer à son réseau. Cela lui permettra de traiter les comptes en banque de tous ses nouveaux clients, depuis son site principal, mais aussi de gérer ses anciens clients depuis son nouveau site.

Vous lui proposez donc de créer un VPN entre ses deux sites et choisissez IPsec comme protocole de tunnelisation.

Le patron de la banque n’est pas trop rassuré, mais vous si, car vous savez qu’IPsec vous permet de faire quatre choses importantes :

Il crypte les données : Ce qui veut dire qu’elles sont chiffrées avant de voyager sur le réseau.

Il décrypte les données : Ce qui veut dire que seul le destinataire peut les déchiffrer.

Il signe les données : Ce qui veut dire que vous pouvez être sur de la personne qui vous les a envoyées.

Il vérifie les données : Ce qui veut dire qu’il est capable de vous assurer qu’elles n’ont pas été modifiées entre l’envoi et la réception.

Comment cela fonctionne ?

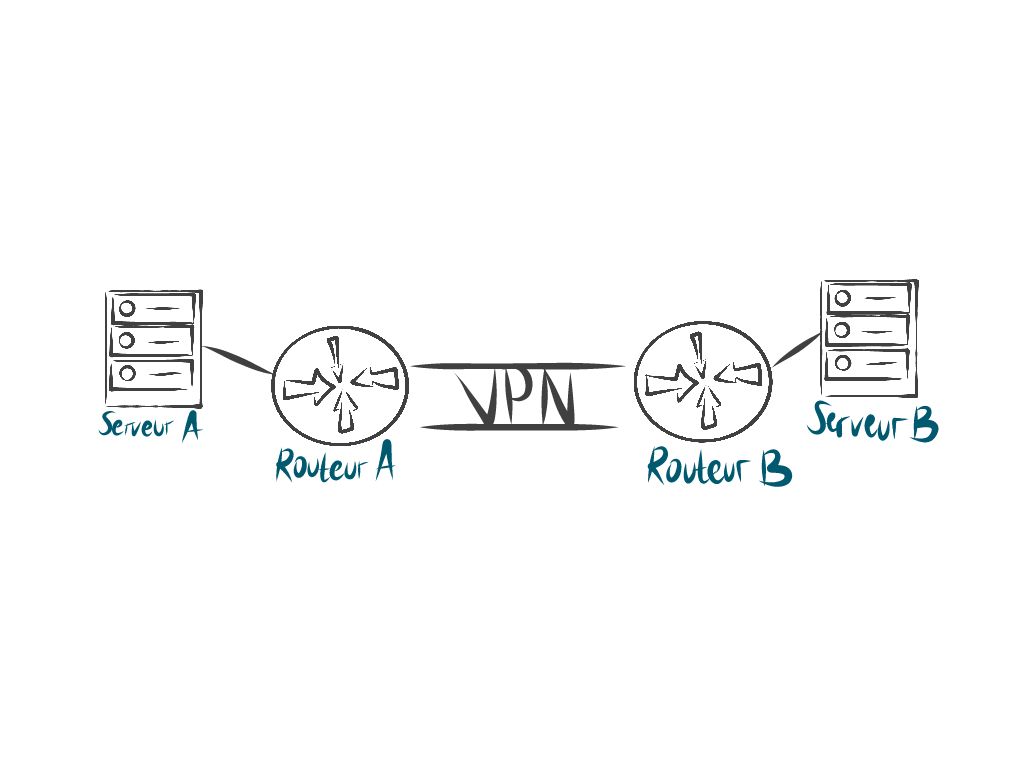

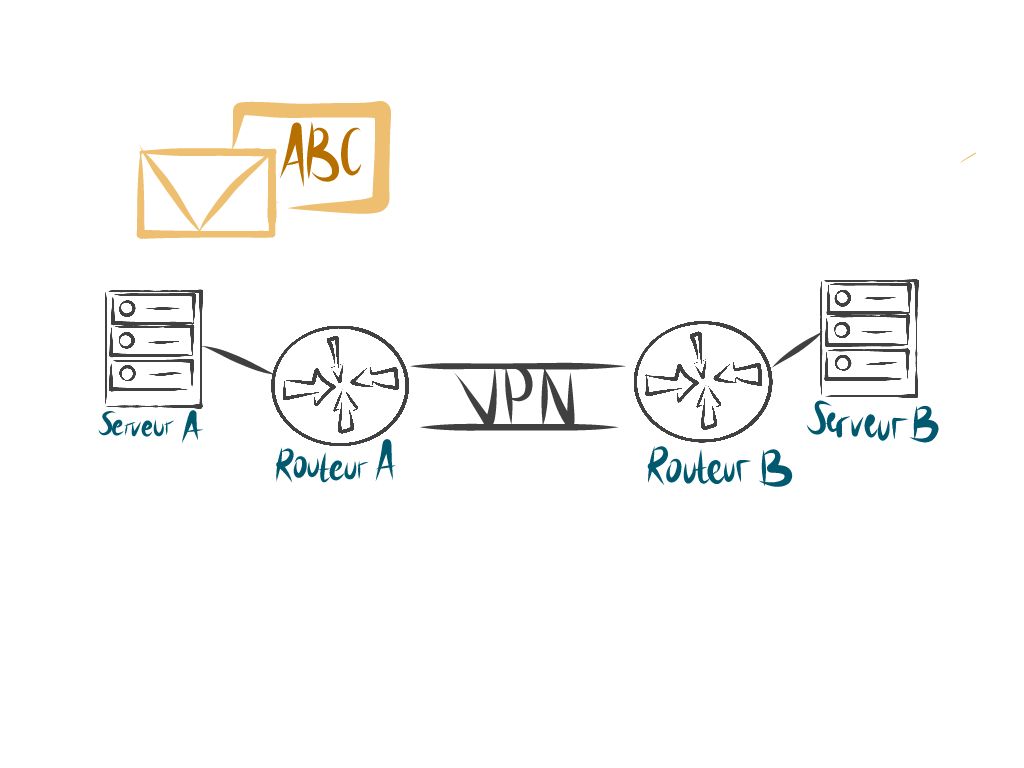

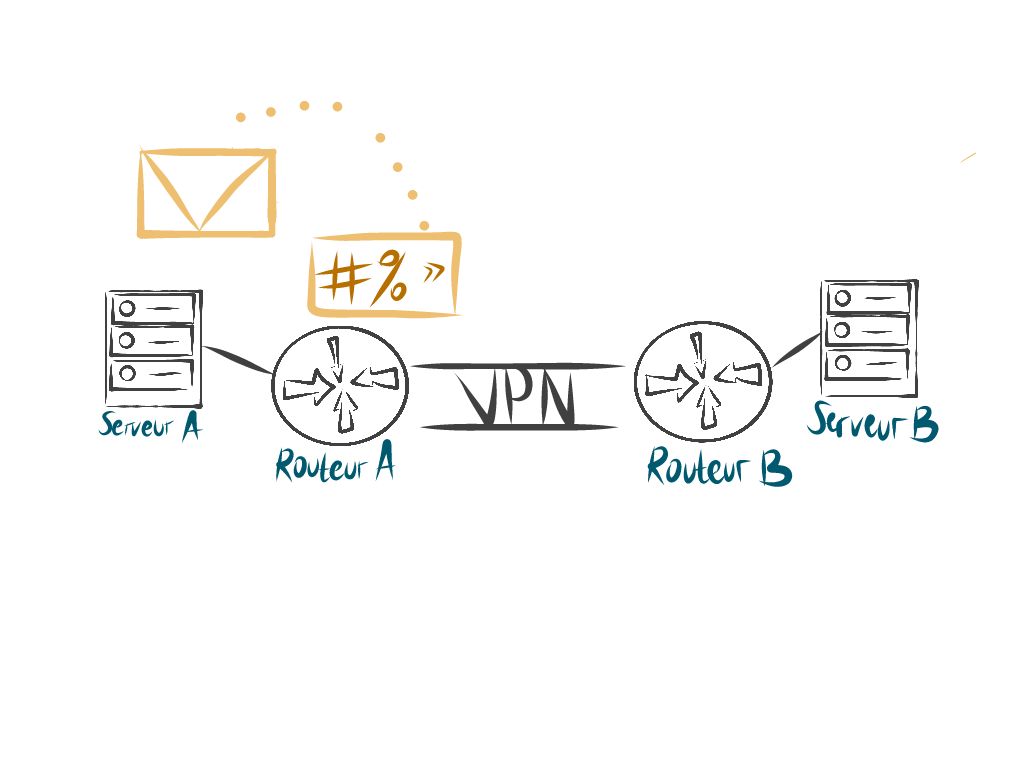

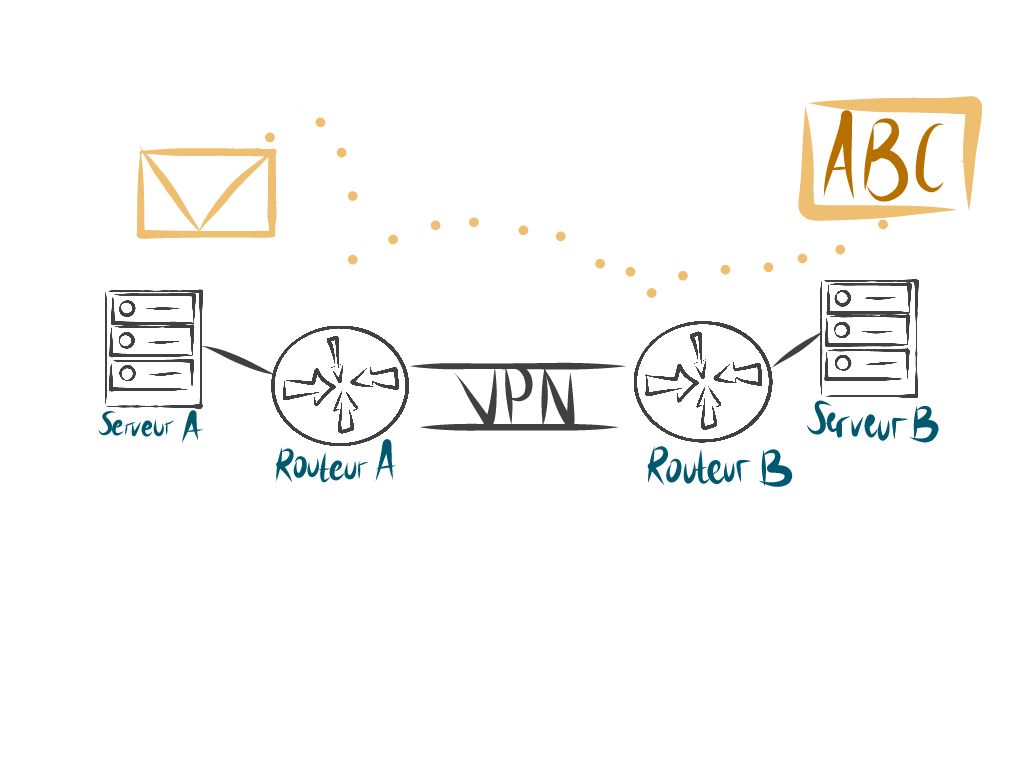

Le fonctionnement est simple. Le tunnel IPsec est configuré entre les deux routeurs.

Le serveur de la banque A veut envoyer un paquet au serveur de la banque B.

Il va transiter normalement jusqu’au routeur A.

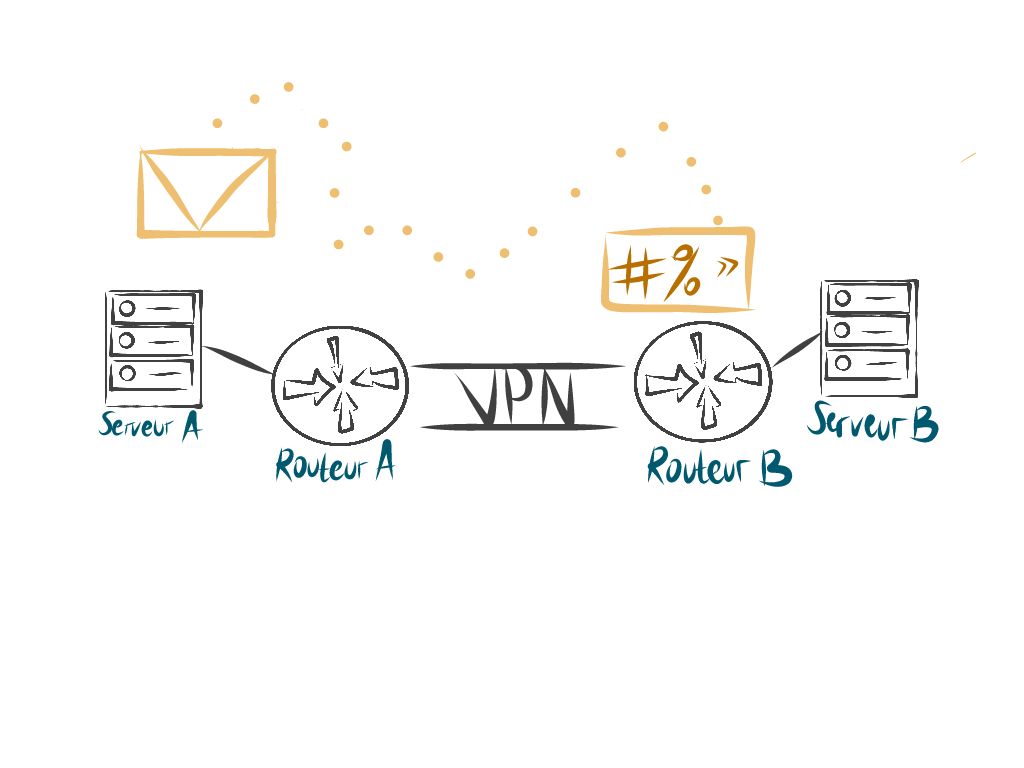

De cette façon lorsqu’il transite sur Internet, ce paquet n’est pas vu comme un paquet allant du serveur A au serveur B, mais du routeur A au routeur B, ce qui n’est pas du tout la même chose. L’une est une adresse publique, que tout le monde peut connaître, l’autre est une adresse privée (qui peut contenir des informations privées donc) que vous ne voulez pas divulguer.

De la même façon, les données envoyées par le serveur A sont cryptées et seulement décryptables par le routeur B. Le routeur B va donc décrypter le paquet et l’envoyer au serveur B.

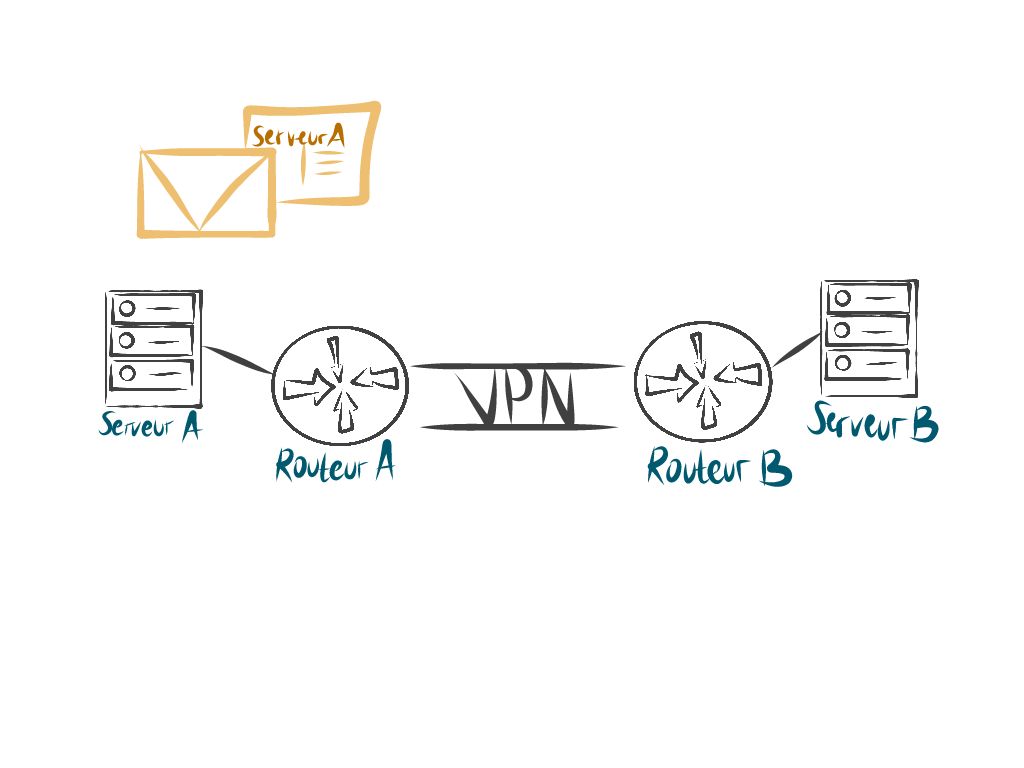

Pour comprendre, comparez-le avec un envoi de lettre par la poste. Sans VPN, une personne qui intercepte la lettre peut voir de qui provient la lettre, ce qu’elle contient et à qui elle est adressée. Avec le VPN, la personne qui intercepte la lettre ne verra que l’envoi d’une lettre, d’une ville à une autre sans voir de qui elle provient, ce qu’elle contient et à qui elle est destinée.

Regardons maintenant en détail cette suite de protocole, car en fait IPsec ce n’est pas un protocole mais trois !

Deux protocoles en un

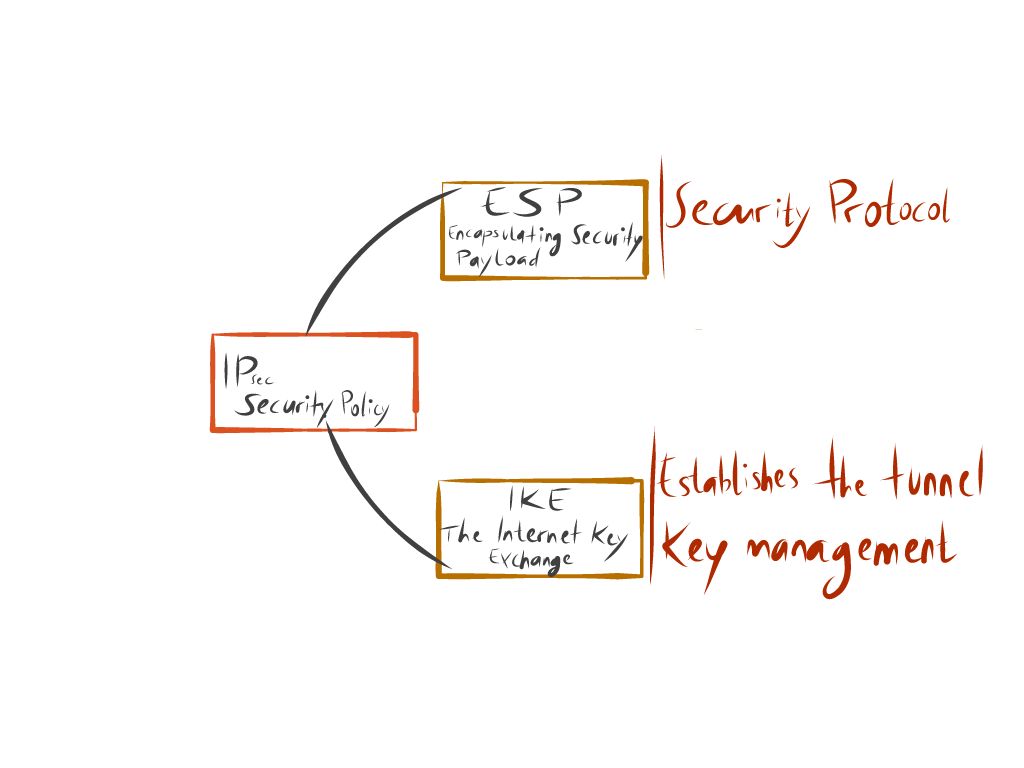

IPsec est donc l’association de plusieurs protocoles permettant de répondre à ces besoins :

Pour la sécurité les données et l’intégrité des données, il utilise le protocole Encapsulating Security Payload(ESP).

Enfin, pour gérer la négociation entre les deux routeurs (PC ou firewall), IPsec utilise le protocole Internet Key Exchange.

Voilà comment se compose l’architecture de ses deux composants.

Regardez comment chaque protocole se comporte.

ESP

Comme je vous l’ai dit, ce protocole assure l’intégrité des données et assure l'authentification de la source. C’est-à-dire qu’après être passé par ce protocole, vous serez certain que les paquets n’ont pas été modifiés et qu'ils proviennent bien d’une source fiable. De plus, il les sécurise en les cryptant.

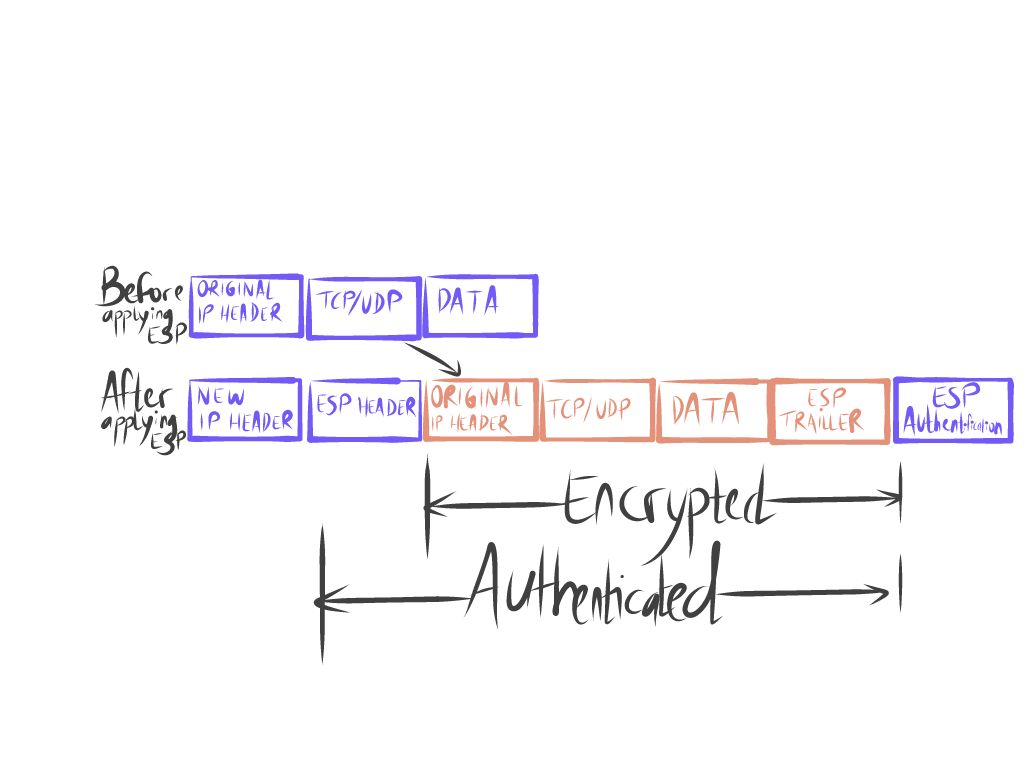

Il faut donc comprendre que ESP, modifie le paquet originel (paquet qui sera restitué dans son état lors de la réception) :

Tout d’abord, il crypte le paquet.

Puis il modifie l'en-tête IP pour l’intégrité.

Regardez comment ESP modifie un paquet.

Comme vous le voyez sur ce schéma, tout le paquet IP est d’abord crypté (la partie en orange). Impossible à lire pour un pirate donc.

Ensuite ESP forme un nouveau paquet avec un nouvel en-tête. Un pirate ne saura donc pas qui a envoyé le paquet ni à qui il est destiné.

Regardez maintenant comment fonctionne la négociation entre les deux routeurs.

Internet Key Exchange

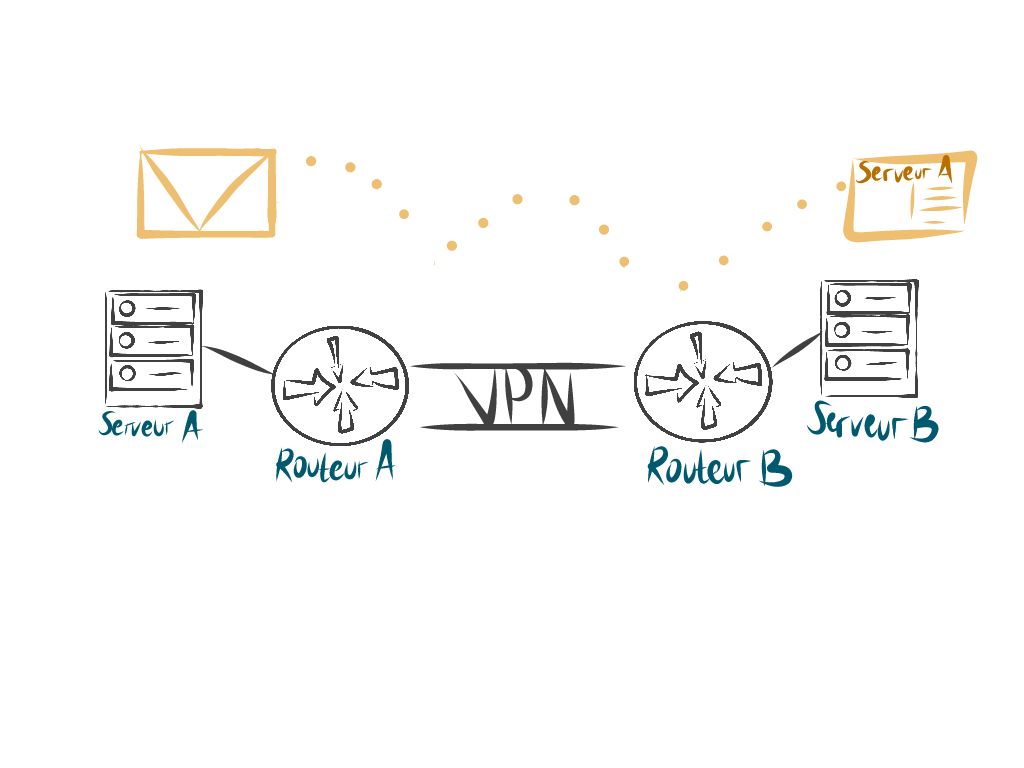

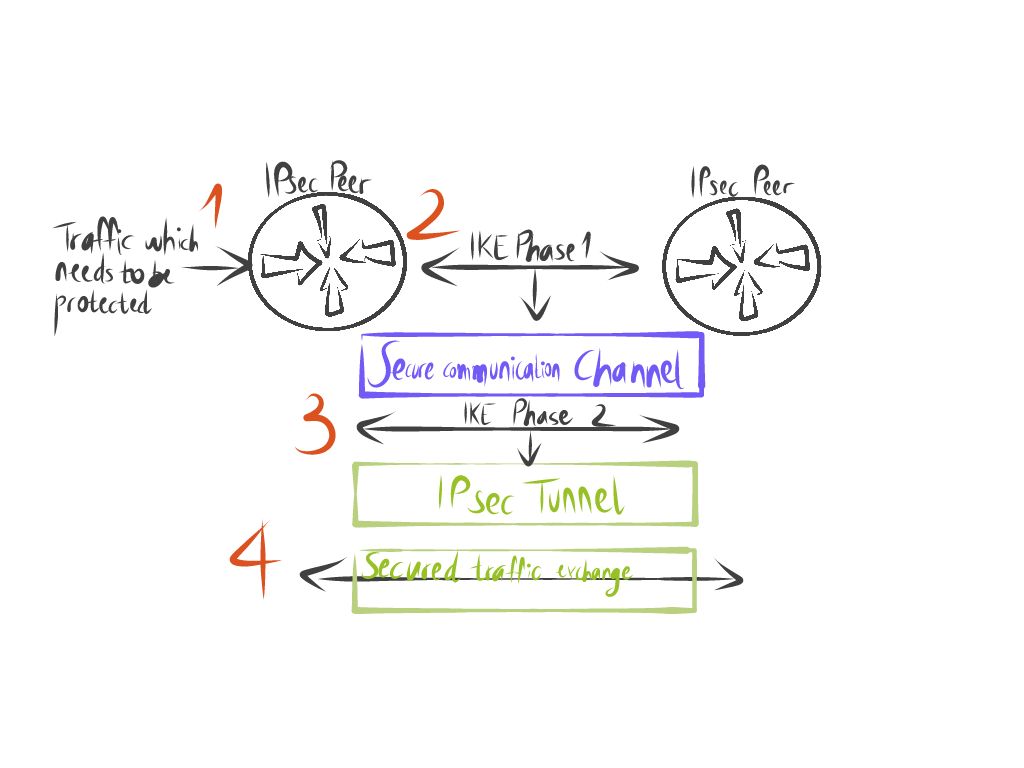

C’est ce protocole qui gère la connexion entre les deux routeurs. Cette connexion se fait en deux phases :

Lors de la phase 1 IKE établit une connexion sécurisée en utilisant, soit les certificats de chaque partie, soit un mot de passe partagé (un mot de passe connu des deux parties). Chaque partie s’échange ici ses paramètres de connexion. Une fois d’accord sur ce point, elles peuvent ouvrir le tunnel lors de la phase 2.

La phase 2 consiste donc à ouvrir ce tunnel sécurisé.

Voici le fonctionnement d’IPsec en mode tunnel. C’est ce que vous mettrez en place lors du prochain chapitre à l’aide d’OPNsense.

Ce qu’il faut retenir

Il existe de nombreux protocoles de tunnellisation mais IPsec est un des plus utilisés et il le sera encore plus dans un réseau IPv6, étant conçu pour cela.

IPsec permet :

L’intégrité des données.

La sécurité des données.

L’authentification.

IPsec est une suite de protocoles, il en utilise plusieurs :

ESP pour l’intégrité, la sécurité et l’authentification.

IKE pour gérer la connexion entre les deux parties.