La sécurité est une préoccupation quotidienne des administrateurs. Cette préoccupation devient prioritaire lorsque l’on gère un annuaire qui centralise les données d’identification et les droits d’accès. Je vous propose de passer en revue les principales techniques de sécurisation simples à déployer depuis Active Directory :

Politique de mot de passe ;

Journalisation des événements et restriction d’authentification ;

Filtrage des flux réseaux ;

Distribution de logiciels et mises à jour ;

Restriction sur les logiciels exécutables.

C’est parti !

Renforcez les mots de passe des utilisateurs

Pour les utilisateurs, seule la sensibilisation fonctionne. Il faut les sensibiliser à mettre des mots de passe complexes qu’ils sauront retenir sans les noter sur un post-it 😠.

Une fois ceci dit, s’assurer techniquement qu’aucun mot de passe trivial ne pourra être utilisé est une précaution indispensable. La création de GPO va nous permettre de bâtir une vraie stratégie de sécurité. Voyez par vous-même quelques exemples dans la vidéo :

Ce qui peut être intéressant, c’est de mettre en place une GPO pour demander un mot de passe complexe et long. Après, la période de renouvellement varie.

Il est à mon avis presque impossible de demander à une personne de se souvenir d’un mot de passe avec de nombreux critères de qualité, et de lui demander ensuite d’en changer tous les mois.

Mais rien de tel qu’une sensibilisation régulière pour accompagner les paramètres souvent contraignants d’une politique de mot de passe.

De la même façon, il convient d’accompagner les utilisateurs dans la fermeture de la session, là aussi en spécifiant une durée d’inactivité autorisée avant de verrouiller la session de l’utilisateur par GPO.

Ces paramètres se situent dans la configuration ordinateur, car ils vont être gérés de la même façon pour tous les utilisateurs d’un PC !

Les options de la stratégie Kerberos permettent d’aller encore plus loin, mais attention car il s’agit d’un des protocoles centraux des réseaux Microsoft.

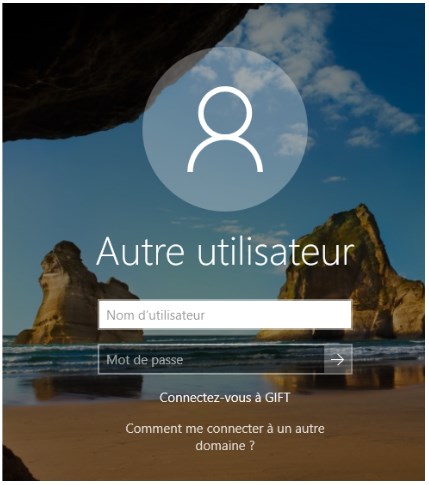

Enfin, il est possible de supprimer l’affichage le nom du dernier utilisateur qui s’est connecté sur un poste :

Cela se fait via l’option de configuration ordinateur dans Paramètres de sécurité, Option de sécurité via le paramètre Ouverture de session interactive : ne pas afficher le dernier nom d’utilisateur !

Auditez et restreignez les accès entrants

Nous venons de configurer une politique de mots de passe robuste. Pour renforcer notre vigilance sur les comptes et leur utilisation potentiellement illégitime, cette partie va vous permettre de mettre en place une stratégie d’audit afin d’identifier les tentatives de connexion infructueuses, par exemple. Nous allons également voir comment restreindre les droits utilisateurs et l'accès depuis le réseau.

Voyons ça tout de suite ici :

La première action à mener est d’activer la journalisation des événements. Pour cela, il va falloir activer les journaux d’audit, toujours via une GPO. Ainsi, Active Directory va pouvoir répertorier tous les accès à des objets, que ces accès soient faits par des postes du domaine ou par des postes hors domaine !

Pour les postes du domaine, vous avez vu que de nombreux paramètres sont disponibles nativement par les GPO : grâce à Active Directory, vous pouvez apporter une configuration renforcée des systèmes d’exploitation supportés.

Pour les postes du domaine, vous avez vu que de nombreux paramètres sont disponibles nativement par les GPO.

Attention toutefois aux systèmes Linux, qui ne peuvent pas bénéficier de toutes les fonctionnalités ; je vous conseille pour ces postes d’avoir une approche différente, notamment en suivant le cours Utilisez Ansible pour automatiser vos tâches de configuration.

Encadrez les accès à Internet grâce au pare-feu Windows Defender

Autre possibilité de durcissement : l’activation du pare-feu Windows Defender sur les postes et serveurs du parc. La configuration du pare-feu avancé de Microsoft est possible par GPO. Vous pourrez bloquer les flux vers les ports 80 et 443 vers tous les hôtes et réseaux distants par exemple.

Voilà comment faire ; il suffira ensuite d’appliquer cette GPO à l’UO ciblée :

La configuration de règles empêchant les accès directs à Internet, par exemple, permettra de compléter les autres dispositifs de filtrage et d’accès à Internet déjà en place au sein de votre entreprise : pare-feu, proxy, etc.

Par exemple, l’utilisation d’un proxy d’entreprise pour centraliser les accès à Internet permettra de filtrer certains sites, ou d’effectuer une analyse antivirale avant de vous envoyer la réponse des serveurs que vous souhaitez consulter. C’est donc un dispositif complémentaire au pare-feu local Windows Defender, qui ne propose pas cette fonctionnalité.

Mettre en œuvre des mécanismes de sécurité de manière complémentaire et à différents niveaux du système d’information s’inscrit dans le principe de défense en profondeur.

Maîtrisez la distribution des logiciels

Une autre possibilité offerte par Active Directory est le déploiement de logiciels. Cela vous permet de fournir des logiciels à vos utilisateurs sans avoir à passer sur chaque poste, mais aussi de suivre l’utilisation des licences, dans le cas de logiciels propriétaires.

Cela se passe également au niveau des GPO. Ici, deux stratégies possibles :

installer des logiciels en fonction des ordinateurs ;

installer des logiciels en fonction de profils d’utilisateurs.

La seule contrainte est de disposer d’un logiciel qui s’installe via un fichier MSI. Une fois que vous disposez de ce type d'installation, vous pouvez décrire le mode de déploiement via la GPO en fonction des critères que vous aurez décidés !

Bien que pratique, cette méthode est toutefois peu utilisée dans les grands réseaux. Il est en effet judicieux de s’appuyer sur un logiciel tiers dédié à cette utilisation afin, notamment, de gérer tous les types d’installeurs. Par exemple, Microsoft préconise l’utilisation de System Center Configuration Manager (SCCM), qui permet cela ou des outils d’autres éditeurs tels que LanSweeper ou Desktop Central de Manage Engine. L’utilisation de la solution SCCM nécessite l’activation préalable du rôle WSUS au sein de votre Active Directory.

Stoppez l’utilisation de certains logiciels

Vous pouvez également bloquer le lancement de certaines applications viaAppLocker. Cette technologie conçue par Microsoft permet de mettre en œuvre des règles sur les programmes exécutables sur un système Windows.

Par contre, il est possible de mettre en œuvre simplement une stratégie de restriction logicielle, appelée SRP, via les GPO. Pour cela il vous faut créer une GPO, comme vous savez le faire à présent, et vous rendre dans la partie Configuration ordinateur, puis Paramètres de sécurité, comme ceci :

Vous observerez que vous pouvez mettre en œuvre une nouvelle stratégie en effectuant un clic droit sur le dossier Stratégies de restriction logicielle.

Une fois que vous avez déclaré votre nouvelle stratégie de restriction, 5 nouveaux éléments apparaissent alors :

Niveaux de sécurité ;

Règles supplémentaires ;

Contrôle obligatoire ;

Types de fichiers désignés ;

Éditeurs approuvés.

Ces éléments de configuration de votre stratégie vont vous permettre de définir finement les droits d'exécution des logiciels sur les postes qui seront visés par la GPO. Vous disposerez alors par défaut de 3 niveaux de sécurité pour votre stratégie :

Enfin, toujours par défaut, vous aurez deux emplacements à partir desquels il n’y aura pas de restriction :

Vous pourrez ainsi éviter que vos utilisateurs ne puissent lancer des exécutables à partir du répertoire Téléchargements, par exemple !

Avant de vous laisser durcir vos postes, je vous propose d’observer comment vous pouvez aller encore plus loin dans la sécurisation d’Active Directory, avec la lecture de ce guide Microsoft.

Allez plus loin dans la sécurisation de votre parc et de votre AD

La sécurisation d’un écosystème Windows doit prendre en compte un grand nombre de problématiques, parfois difficiles à prioriser voire à concilier.

La troisième partie Protégez et surveillez votre environnement Windows du cours Assurez la sécurité de votre Active Directory et de vos domaines Windows vous permettra de vous approprier ces enjeux dans le détail et de construire le plan de sécurisation adapté à votre contexte !

En résumé

Il convient de sensibiliser et d’accompagner les utilisateurs pour une meilleure acceptation des politiques de sécurité.

Les GPO permettent d’appuyer techniquement une politique de sécurité et le durcissement des composants : robustesse des mots de passe, journalisation, restriction d’accès, filtrage réseau, etc.

Maîtriser les logiciels présents sur un parc informatique permet de s’assurer que les logiciels sont sains et validés par le responsable de la sécurité.

Maîtriser parfaitement la création et la sécurisation de son AD est une chose. Mais assurer son exploitation au quotidien en est une autre. Sans un bon suivi régulier, tout le travail accompli peut être compromis. Regardons ça de plus près dans le prochain chapitre.