Distinguez audits techniques et organisationnels

Dans le chapitre précédent, nous nous sommes déjà posé un certain nombre de questions pour identifier :

quels sont nos besoins ;

quelle est notre maturité en matière de cybersécurité ;

quels sont nos moyens.

Cela va nous aider à identifier les types d’audits les mieux adaptés.

D’accord. Mais en quoi cela va-t-il m’aider à choisir une approche pour mon audit ou mon contrôle ?

Si vous n’avez jamais fait d’audit ou de contrôle, vous pouvez avoir du mal à faire la différence entre toutes les approches possibles.

C’est normal ! Nous allons justement apprendre à les différencier dans ce chapitre.

La première distinction que vous devez maîtriser, c’est celle qui existe entre l’approche organisationnelle et l’approche technique.

Voyons les principales différences de ces deux approches :

Approche organisationnelle | Approche technique |

|

|

L’objectif ? Identifier les ajustements à faire sur les processus afin d’être au plus proche des bonnes pratiques de sécurité. Il s’agit d’un exercice généralement réalisé à travers des entretiens et des revues de preuve. | L’objectif ? Identifier des vulnérabilités et lister les actions techniques nécessaires pour les traiter. Il s’agit d’un exercice généralement réalisé au travers de tests techniques ou de revues techniques. |

Par exemple : Vérifier que chaque employé a bien assisté à des sessions de sensibilisation à la sécurité des mots de passe. | Par exemple : Vérifier que tous les employés ont un mot de passe robuste et bien protégé. |

Je suis obligé de choisir entre les deux ? J’ai l’impression que les deux approches sont intéressantes !

Pas forcément, tout dépend de vos objectifs ! Ces deux types d’audits sont en effet très complémentaires. Il est souvent intéressant de confronter les actions menées par l’organisation pour garantir la sécurité (audit organisationnel) et le résultat de ces actions sur les actifs SI (audit technique).

Distinguez l’approche ponctuelle et l’approche continue

La deuxième distinction que vous devez maîtriser, c’est celle qui existe entre l’approche ponctuelle et l’approche continue.

Voyons les principales différences de ces deux approches :

Approche ponctuelle | Approche continue |

|

|

Par exemple : Vérifier le niveau de sécurité d’une nouvelle application avant sa mise en production. | Par exemple : Vérifier que le parc SI est bien maintenu à jour dans le temps. |

En fonction des indicateurs cybersécurité que vous voulez suivre, vous pourrez donc définir des audits ou des contrôles continus différents !

Parmi les types d’indicateurs qui pourront vous intéresser, on peut trouver par exemple :

l’état de mise à jour des postes de travail ;

le nombre de comptes administrateur du domaine ;

le nombre d’interconnexions avec des tiers ;

etc.

La liste présentée dans ce cours n’est donc pas exhaustive, mais elle contient les types d’audits ou de contrôles continus les plus fréquemment utilisés.

Mais pour avoir une approche continue, je dois faire des vérifications manuelles tous les jours ?

Pas forcément !

Dans certains cas, l’approche continue peut être automatisée afin d’obtenir des indicateurs cybersécurité en temps réel. Nous verrons cela dans la présentation de chaque type d’audit et de contrôle, dans les 3 prochains chapitres.

J’ai l’impression que les deux approches ont des limites, je peux combiner les deux ?

Bien sûr, mais encore une fois, ce sont vos objectifs qui doivent vous guider !

Il est tout à fait possible, après avoir identifié l’ensemble des points à traiter pour sécuriser le périmètre audité (approche ponctuelle), de s’assurer que de nouvelles failles n’apparaissent pas (approche continue).

Mais vos objectifs ne sont pas les seuls facteurs à prendre en compte pour choisir entre l’une et l’autre des approches. En réalité, lorsque l’on choisit un type d’approche, il faut aussi prendre en compte ses capacités de remédiation, c'est-à-dire ses capacités à traiter les problèmes identifiés.

Plus les audits ou contrôles vont être continus, plus il y aura de corrections à réaliser. C’est logique : vous vérifiez plus régulièrement, donc vous identifiez de potentielles failles tous les jours !

Comprenez que tous les audits ne sont pas adaptés à tous les niveaux de maturité cybersécurité

Vous en conviendrez, lorsque l’on débute sur n’importe quel sujet, il faut commencer par les bases.

C’est aussi le cas pour les audits et les contrôles ! Lorsque l’on n’est pas mature, il faut identifier les problèmes prioritaires pour l’entreprise, et ne pas s’éparpiller en voulant traiter des sujets trop avancés.

Mais qu’est-ce que ça veut dire, “ne pas être mature”, en cybersécurité ?

Cela peut vouloir dire beaucoup de choses !

Pour notre finalité, à savoir choisir des types d’audits et de contrôles adaptés, plusieurs critères sont à prendre en compte :

Est-ce que vous avez une expérience dans la réalisation d’audits ou de contrôles ?

Si oui, de quel type ? Si aucun audit ou contrôle n’a été réalisé jusqu’ici, il vaut mieux privilégier les approches les plus simples. Si au contraire vous en réalisez beaucoup, vous pouvez aller plus loin en utilisant des types d’audits et de contrôles plus avancés.

Est-ce que vous disposez de référentiels internes en matière de cybersécurité, ou d’obligations normatives et réglementaires ?

Pour certains types d’audits ou de contrôles qui visent à évaluer une conformité, il est en effet nécessaire d’avoir une base de règles à suivre. Nous en parlerons plus en détail dans un prochain chapitre.

Quelles sont vos capacités de détection et de réaction en cas d’attaque ?

Certains types d’audits ou de contrôles avancés vont tester ces capacités. Si vous n’en avez pas (ou peu), les résultats seront forcément mauvais. Dans ce cas, il serait préférable d’éviter ce type d’audit ou de contrôle, pour ne pas gaspiller vos ressources.

Quelles sont vos capacités de remédiation ?

Si vous n’avez pas d’organisation claire et peu de ressources pour traiter la remédiation, il vaut mieux être raisonnable et éviter les types d’audits ou de contrôles qui vont générer des remédiations à mettre en œuvre de manière continue.

Connaissez les référentiels d’audit/de contrôle et les qualifications

Pour identifier les problèmes à traiter, il vaut mieux savoir à quoi se comparer.

C’est le rôle des référentiels !

Les audits et contrôles sont généralement basés sur des référentiels qui permettent d’avoir une liste de points à évaluer.

Il en existe de plusieurs sortes :

des référentiels cybersécurité internes (politique de sécurité SI, directives internes, charte, etc.) définis au sein de votre entreprise ;

des référentiels cybersécurité externes :

soit applicables obligatoirement : dans ce cas, on les appelle législations, règlements ou directives. Ces référentiels font partie de la loi (nationale ou européenne), et vous devez les appliquer si vous remplissez certains critères. C’est le cas par exemple du règlement général sur la protection des données (RGPD), ou de la norme de sécurité de l’industrie des cartes de paiement (PCI DSS). Certains d’entre eux vous concernent notamment si votre entreprise est considérée comme opérateur d’importance vitale (OIV), ou opérateur de service essentiel (OSE) : il s’agit respectivement de la loi de programmation militaire (LPM) et de la directive NIS ;

soit que l’on vous recommande d’appliquer, comme les guides de sécurisation. Ces référentiels sont généralement publiés par des organismes cybersécurité (ou équivalents) nationaux ou européens, comme l’Agence nationale de la sécurité des systèmes d’information (ANSSI), l’Agence européenne pour la sécurité (ENISA), ou encore la Cybersecurity & Infrastructure Security Agency (CISA) ;

soit qui listent des bonnes pratiques reconnues sur le marché : on parle dans ce cas de standards de cybersécurité. Ces référentiels sont généralement publiés par des associations spécialisées. On y retrouve par exemple l’ISO 27001 / 27002, l’ISO 27701 ou encore l’Open Web Application Security Project (OWASP).

Donc je suis obligé de faire des audits et des contrôles pour vérifier que mon entreprise est conforme à tous ces référentiels ?

Non, pas forcément ! Sauf bien sûr si vous avez l’obligation légale d’appliquer tel ou tel référentiel de par les activités de votre entreprise.

Mais même si vous n’êtes pas obligé de les appliquer, les référentiels de bonnes pratiques propres aux pays où vous exercez sont largement reconnus sur le marché : les prendre en compte pour vos audits et contrôles vous permettra de montrer patte blanche sur le sujet de la cybersécurité, si nécessaire.

D’accord. Donc les référentiels définissent les points à évaluer, mais y a-t-il aussi des standards pour la méthodologie à adopter ?

Oui !

Il existe plusieurs qualifications ou certifications qui peuvent être attribuées à des auditeurs par des organismes publics (par exemple la qualification PASSI en France, délivrée par l’ANSSI) ou privés (par exemple la certification CREST au Royaume-Uni, ou encore CISA, délivrée par l’association professionnelle internationale ISACA).

Ces qualifications et certifications ne sont généralement pas obligatoires, mais elles vous garantissent que l’auditeur va suivre une certaine méthode.

Visualisez les différents types d’audits

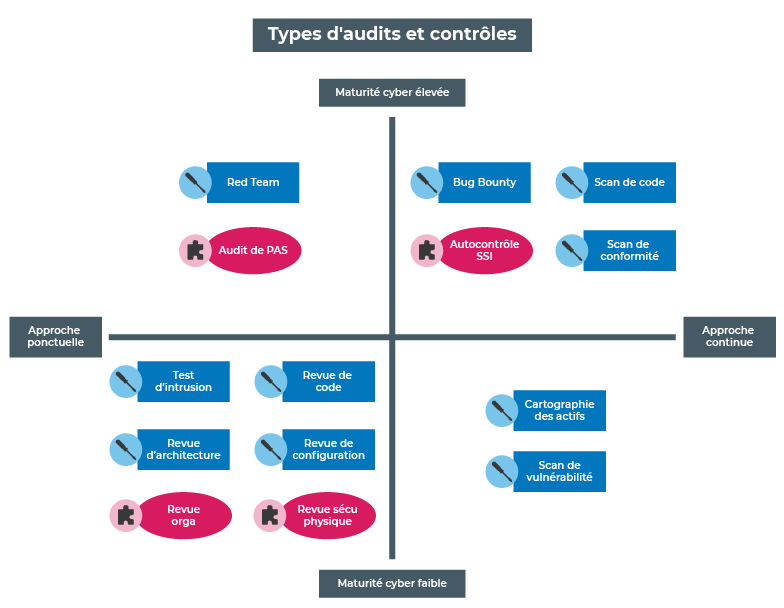

Dans ce chapitre, nous avons vu un certain nombre de critères pour différencier les types d’audits et de contrôles. Pour vous y retrouver, ils sont repris dans le schéma ci-dessous.

Vous remarquerez que les types d’audits et de contrôles sont répartis sur cette matrice selon le type d'approche et le niveau de maturité. Nous allons garder cette cartographie bien utile comme repère tout au long de cette partie.

En résumé

L’approche organisationnelle porte sur une organisation, l’approche technique porte sur un ou plusieurs actif(s) du SI. Elles permettent d’évaluer respectivement les actions menées par l’organisation, et le résultat de ces actions sur les actifs SI.

L’approche continue vise à s’assurer du maintien du niveau de sécurité dans le temps, tandis que l’approche ponctuelle permet d’identifier les failles présentes à un instant t.

La prise en compte de son niveau de maturité dans le choix des audits et contrôles à réaliser est clé pour s’assurer d’un bon retour sur investissement de ces travaux.

Vous devrez utiliser des référentiels comme base de vos audits et contrôles pour cadrer les points à vérifier.

Maintenant que vous connaissez les critères et le positionnement des types d’audits ou de contrôles en fonction de ces critères, nous allons détailler chacun d’entre eux dans les prochains chapitres !