Dans les chapitres précédents, nous avons détaillé les audits et contrôles techniques.

Dans les chapitres précédents, nous avons détaillé les audits et contrôles techniques.

À présent, nous allons détailler les types d’audits et contrôles organisationnels.

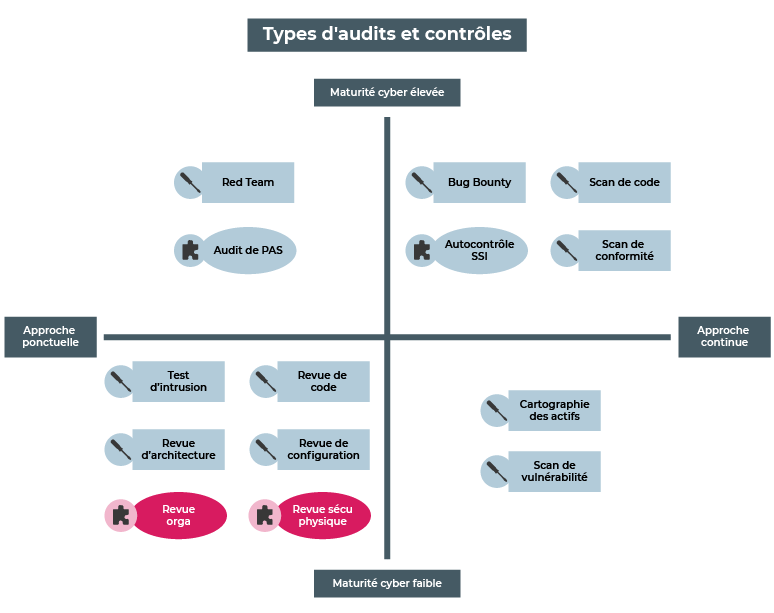

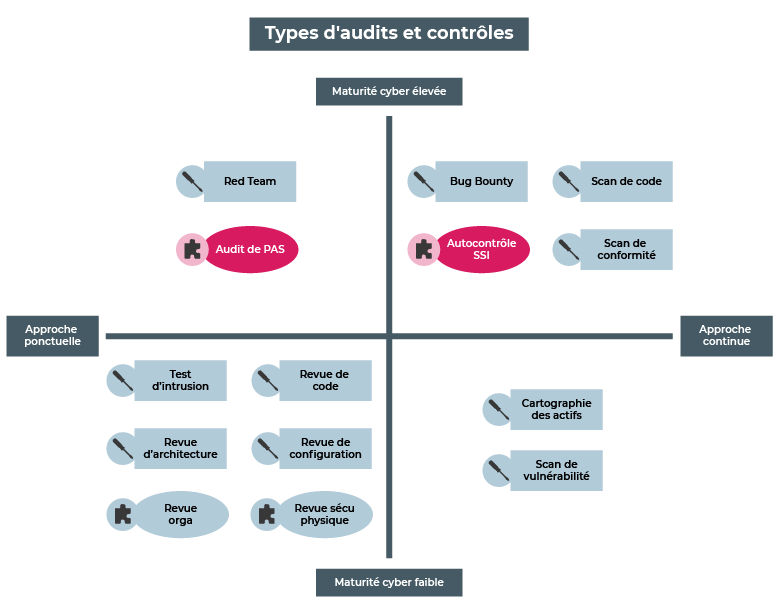

Il s’agit des audits en orange sur notre schéma. Commençons par ceux qui sont adaptés à n’importe quel niveau de maturité.

Maîtrisez les bases des revues organisationnelles

Type d’audit | Revue organisationnelle |

Objectif | Vérifier que les processus et outils mis en place dans l’entreprise permettent de maîtriser le risque cybersécurité. |

Description | Analyser les processus et outils cybersécurité sur la base d’entretiens et de revues documentaires. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre aux questions suivantes :

Les processus et outils mis en place dans l’entreprise permettent–ils de mettre sous contrôle le risque cybersécurité ?

Quel est le niveau de maturité de nos pratiques cybersécurité vis-à-vis des standards reconnus ?

En revanche, il ne répondra pas aux questions suivantes :

Quel est le niveau de sécurité technique actuel de mon SI ?

Je comprends qu’il n’y a pas de tests techniques : comment je peux m’assurer que les audités disent la vérité ?

Il faudra bien sûr demander des preuves pour vous assurer de l’adéquation entre ce qui vous est dit et ce qui est réalisé dans les faits.

Ces preuves peuvent être :

exhaustives, par exemple :

on vous indique que tous les systèmes sont maintenus à jour.

⇒ Vous pourrez demander une capture d’écran du ou des outil(s) de gestion des mises à jour ;

échantillonnées, par exemple :

on vous indique que toutes les applications font l’objet d’une revue de droit tous les 3 mois.

⇒ Vous choisissez une sélection représentative d’applications, et demandez le compte-rendu des deux dernières revues de droit réalisées sur ces applications.

Maîtrisez les bases des revues de sécurité physique

Type d’audit | Revues de sécurité physique |

Objectif | Vérifier le niveau de protection physique des infrastructures SI pour maîtriser les risques cybersécurité. |

Description | Analyse des processus et dispositifs physiques mis en place pour garantir la sécurité physique du SI : protection incendie, redondance électrique, sécurité des accès (vidéosurveillance, systèmes de badge, accès aux baies, etc.). Réalisé sur la base d’entretiens, revues documentaires et visites de sites. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre aux questions suivantes :

Mon datacenter garantit-il une continuité d’activité en cas de sinistre (incendie, inondation, etc.) ?

Les accès physiques à mes SI sont-ils sécurisés ?

En revanche, il ne répondra pas aux questions suivantes :

Quel est le niveau de sécurité technique actuel de mon SI ?

Nous avons vu les deux types d’audits et de contrôles organisationnels adaptés quel que soit votre niveau de maturité.

À présent, nous allons voir les deux types en haut du schéma, que vous pouvez utiliser pour aller plus loin si votre niveau de maturité est relativement élevé.

Maîtrisez les bases des audits de PAS

Type d’audit | Audits de PAS |

Objectif | Vérifier qu’un fournisseur respecte les clauses cybersécurité incluses dans le plan d’assurance sécurité et/ou directement dans le contrat. |

Description | Vérifier que chaque clause du plan d’assurance sécurité est respectée, sur la base d’entretiens, de revues documentaires et/ou de visites de site. |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante : mon fournisseur respecte-t-il les clauses de cybersécurité qu’il a signées ?

En revanche, il ne répondra pas à la question suivante :

Quel est le niveau de sécurité technique du SI de mon fournisseur ?

C’est noté. Mais si je trouve des problèmes, comment être sûr que le fournisseur va les traiter ?

Cela dépend de ce que vous et le fournisseur avez signé !

Dans la plupart des cas, on retrouve dans le contrat et/ou le PAS les modalités à prévoir en cas d’identification d’un écart. Souvent, le fournisseur dispose d’un délai pour vous proposer un plan d’action qui permet de traiter les écarts identifiés.

N’oubliez pas de faire un suivi de ces actions, par exemple pendant les comités de pilotage avec le fournisseur. Cela permettra de vous assurer que le sujet reste bien d’actualité.

Si un fournisseur est vraiment important pour la cybersécurité de votre entreprise, il est aussi possible de le contrôler à nouveau, une fois qu’il vous aura indiqué que les recommandations sont traitées.

Connaissez les autocontrôles SSI

Type d’audit | Autocontrôles SSI |

Objectif | Évaluer périodiquement que les processus et outils d’une ou plusieurs organisation(s) de votre entreprise respectent vos standards de cybersécurité. |

Description | Analyse basée sur un outillage (souvent Excel ou formulaire) permettant la remontée régulière de résultats de la part d’une ou plusieurs organisation(s) contrôlée(s). |

Facteurs clés de succès |

|

Exemples de situations où on peut utiliser ce type d’audit |

|

Ce type d’audit ou de contrôle vous permettra de répondre à la question suivante : les processus de cybersécurité standard de l’entreprise sont-ils bien mis en œuvre dans toutes nos entités ou filiales ?

En revanche, il ne répondra pas à la question :

Mes entités ou filiales mettent-elles en place des mesures de sécurité en plus de celles listées dans les points de contrôle ?

Mais si c’est un autocontrôle, comment je m’assure que cela reflète bien la réalité, sans aller voir par moi-même ?

Encore une fois, la solution est de demander des preuves pour vous assurer de l’adéquation entre ce qui vous est dit et ce qui est réalisé dans les faits.

N’oubliez pas que l’interlocuteur à qui vous demandez de remplir l’autocontrôle sera seul face à son écran : comme les questions, la liste des preuves devra être très précise et ne laisser aucune place à l’interprétation.

En fonction des ressources dont vous disposez et du nombre d’entités/filiales que vous voulez contrôler, vous pouvez ensuite :

soit revoir toutes les preuves fournies ;

soit les revoir par échantillonnage.

Même si vous n’analysez pas tout, le fait de demander des preuves dissuadera ceux qui seraient tentés de surévaluer leurs résultats !

En résumé

Les audits et contrôles organisationnels se basent principalement sur des entretiens et des revues de documentation et de preuve.

Ils permettent de s’assurer que les processus et outils sont alignés avec les référentiels internes et/ou externes pour assurer une bonne maîtrise du risque cybersécurité.

Les audits de PAS nécessitent au préalable d’avoir inclus des clauses cybersécurité et des clauses d’audit dans les contrats avec ses fournisseurs.

Les autocontrôles SSI nécessitent de disposer de référentiels partagés avec les entités et/ou filiales que vous souhaitez contrôler. Le soin apporté à l’outillage (questions, preuves demandées, etc.) est particulièrement important pour vous assurer d’obtenir les résultats attendus.

Bravo ! Vous avez parcouru l’ensemble de la cartographie des audits et contrôles organisationnels et techniques. Un dernier chapitre avant de passer à la partie suivante vous donnera toutes les clés pour identifier les audits et contrôles qui conviennent à votre entreprise.